- Informações sobre o álbums

-

- editoria:Especial

- galeria: Do Creeper ao Stuxnet

- link: http://tecnologia.uol.com.br/album/2011_40anosvirus_historia_album.htm

- totalImagens: 25

- fotoInicial: 1

- imagePath: http://te.i.uol.com.br/album/

- baixaResolucao: 0

- ordem: ASC

- legendaPos:

- timestamp: 20120515125916

-

- Fotos

-

- Em 2011, o vírus Creeper completa 40 anos. Mesmo sem ter muitas informações sobre ele, a praga foi uma das primeiras a serem documentadas em computadores na Arpanet (rede fechada de uso militar dos Estados Unidos, que serviu de base para a internet). Para lembrar a efeméride, o <B>UOL Tecnologia</b>, baseado em um levantamento da empresa de segurança Fortinet, reuniu as pragas mais devastadoras que afetaram computadores nesse intervalo de tempo;veja<br><br><B>Por Guilherme Tagiaroli</b> Getty Images Mais

- <b>1971: Creeper</b><br><br>Por definição, um vírus é um programa malicioso que tem a capacidade de se replicar. O Creeper não era diferente: ele buscava estações de uma rede e mostrava a seguinte mensagem: "Eu sou o Creeper, pegue-me se você puder." Apesar do registro do ano, não há uma data exata da 'entrada' do vírus na Arpanet.<br><BR>De acordo com o site Viruslist.com (que reúne informações sobre pragas), o vírus foi feito para o sistema operacional Tenex, utilizado nas máquinas da época. Ele só foi desativado com um outro vírus chamado Reaper -- que se autorreplicava automaticamente em busca do Creeper e o apagava Getty Images Mais

- <b>1982:Elk Cloner</b><br><br>O Elk Cloner foi criado por Rich Skrenta (foto) quando tinha 15 anos. O motivo da criação? Tirar um barato dos seus amigos: ele, basicamente, mostrava um poema quando o computador (no caso o Apple II) era inicializado com o disquete infectado.<br><br>Por mais que fosse inocente, segundo a Fortinet, esse foi o primeiro vírus de 'larga escala', que chegou a atingir ambientes fora de laboratórios de pesquisa Reprodução Mais

- <b>1982:Elk Cloner</b><br><br>Elk Cloner: O programa com personalidade<br>Ele chegará a todos os seus discos<br>Ele infiltrará em suas fichas<br>Sim, é o Cloner<br>Ele vai grudar em você como cola<br>Ele também vai modificar sua memória RAM<br>Envie o Clooner! Reprodução Mais

- <b>1987: Jerusalém</b><br><br>Após o caráter de 'pegadinha' dos primeiros vírus, o Jerusalém trazia consequências mais graves. Detectado pela primeira vez na Universidade Hebraica de Jerusalém, o programa mal intencionado apagava tudo o que estivesse rodando no computador nas sextas-feira 13.<br>O Jerusalém foi um dos primeiros vírus a causar 'malefícios' aos usuários e a ter repercussão global Getty Images Mais

- <b>1992:Michelângelo</b><br><br>Considerado um vírus 'em hibernação', o Michelângelo era uma praga programada para agir em todos os dias 6 de março -- data de nascimento do pintor italiano renascentista de mesmo nome. Apesar da demora em agir, o Michelângelo apagava arquivos críticos do HD do computador.<Br><Br>Na imagem, engenheiros no centro de pesquisa da Symantec analisam código do vírus Michelângelo Reuters Mais

- <b>1992:Michelângelo</b><br><br>Próximo à data de aniversário de Michelângelo, houve certa repercussão na época sobre o assunto, pois as pessoas não tinham noção se a estação que eles utilizavam estavam infectadas ou não. De acordo com a Fortinet, especialistas no assunto previam que 5 milhões de pessoas em todo o mundo seriam afetadas. No entanto, no fim das contas, apenas alguns foram infectados e tiveram seus arquivos deletados Getty Images Mais

- <b>1999: Melissa</b><br><br>O nome delicado de mulher não consegue passar a noção do estrago feito pelo vírus Melissa no mundo. Criado em homenagem a uma prostituta, o desenvolvedor, apaixonado, criou o programa para tentar persuadi-la que ele era a pessoa certa para ela. Histórias à parte, o problema do Melissa é que ele infectava documentos do Word e os mandava para todos os contatos do Outlook do usuário.<Br><Br>Na imagem, David L. Smith, o criador do vírus Melissa. Ele foi preso em abril de 1999 nos Estados Unidos David L Smith/AFP Mais

- <b>1999: Melissa</b><br><br>Mesmo parecendo simples, a autorreplicação do vírus chegou até a paralisar algumas redes corporativas, em função do crescente tráfego de dados entre elas. No fim das contas, Smith foi condenado a ficar 20 meses na cadeia e a pagar uma fiança de US$ 5 mil.<br><br>Na imagem, o sueco Jonathan James. Ele ajudou a polícia americana a achar o desenvolvedor do vírus Melissa Mikael Wallerstedt/AFP Mais

- <b>2000: I Love you</b><br><br>Próximo à tão esperada virada do milênio, eis que um vírus chamado "I love you" (Eu amo você) chega e toma conta de vários computadores pelo mundo. A ísca do vírus era uma mensagem de texto com o título "I love you" -- esse tipo de tática de persuasão (chamada engenharia social) alguns anos mais tarde ficaria muito corrente em spams e phishing. O problema da praga é que após abrir o arquivo anexo, o usuário infectava seu PC e o e-mail era mandado para todos os contatos de seu programa de e-mail. Os prejuízos causados pelo "I love you" são da ordem de quase US$ 10 bilhões.<br><br>Usuário lê código de programa do vírus "I love you" Reuters Mais

- <b>2000: I Love you</b><br><br>Criado por Onel de Guzmam (foto), estudante universitário das Filipinas, o "I Love you" era um script malicioso para um trabalho da faculdade que fora rejeitado. Guzman, então, decidiu soltar a mensagem com vírus no dia 4 de maio -- um dia antes de sua formatura Jay Directo/AFP Mais

- <b>2001: Code Red</b><br><br>O Code Red foi feito para infectar servidores web. Ele aproveitava uma falha dos sistemas operacionais da Microsoft utilizados em servidores (Windows 2000 e NT) e trocava a página da web por uma com os dizeres: "Hacked by Chinese" (Hackeado por chineses). A estimativa é que, em menos de uma semana, quase 400 mil servidores no mundo foram infectados Jeff J. Mitchell/Reuters Mais

- <b>2001: Code Red</b><br><br>Além da mensagem, outra característica do Code Red é que ele, ao infectar uma máquina, direcionava ataques de negação de serviço (DDOS) para o site da Casa Branca, sede do governo americano. Segundo a Fortinet, esse foi um dos primeiros casos de 'hackerativismo' (quando usuários utilizam ataques via web para atingirem governos ou pessoas por uma causa ideológica) em larga escala Reprodução Mais

- <b>2004: Sasser</b><br><br>O vírus Sasser também explorava uma falha em computadores com o sistema operacional Windows. Ele, simplesmente, fazia com que a máquina infectada desligasse durante certo intervalo de tempo (alguns minutos) ininterruptamente.<br>No destaque da imagem, o alemão Sven J. , que assumiu a autoria da criação do Sasser AFP Mais

- <b>2004: Sasser</b><br><br>Em 2004, com a internet mais popular no mundo, o vírus se espalhou pela rede e causou grandes danos: a estimativa é que mais de um milhão de computadores foram infectados, provocando um prejuízo de US$ 18 bilhões. Para se ter ideia do estrago, o sistema de satélites da agência de notícias AFP foi interrompido e a companhia aérea Delta Airlines teve que cancelar voos Getty Images Mais

- <b>2005: MyTob</b><br><br>Muito mais que um vírus, o MyTob tornava os computadores membros de uma botnet (rede de computadores zumbis que podem ser controlados por criminosos para comandar ataques) GettyImages Mais

- <b>2005: MyTob</b><br><br>Segundo a Fortinet, o MyTob iniciou um processo de monetização de botnets -- sim, os hackers conseguiam ganhar dinheiro com as redes de computadores zumbis, pois, por meio delas, eles conseguiam enviar spams, instalar spywares e até interceptar dados de transações bancárias Getty Images Mais

- <b>2007: Vírus Storm</b><br><br>Melhorando o sistema do MyTob, o vírus Storm criou uma rede de computadores zumbis descentralizada chamada Storm botnet -- anteriormente, bastava desmantelar o 'mestre' da rede que as máquinas infectadas paravam de obedecê-la. O Storm utilizava uma estrutura ponto a ponto (parecida com a de programas de compartilhamento de arquivo como Kazaa e Limewire) Getty Images Mais

- <b>2007: Vírus Storm</b><br><br>Em sua melhor fase, estima-se que a Storm botnet tenha infectado cerca de 50 milhões de sistemas e que a rede zumbi era responsável por 8% de todos os malwares que circulavam no mundo Getty Images Mais

- <b>2008: Koobface</b><br><Br>Com o advento das redes sociais, nada mais lógico que recrutar computadores zumbis por meio delas. O Koobface (sim, o nome foi inspirado no Facebook) usava uma falsa visualização do plugin flash para ver um vídeo (print do vírus, acima). Ao baixá-la, o usuário instalava automaticamente o vírus em seu computador. Ainda que o nome faça referência ao Facebook, a praga atingia outras redes sociais como o MySpace, Friendster, Twitter, hi5, etc Reprodução Mais

- <b>2008: Koobface</b><br><Br>Segundo a página da Symantec sobre o vírus, ele tinha a capacidade de bloquear o acesso a sites que o 'mestre' da botnet escolher, roubar licenças de software, abrir propagandas no computador da pessoa e a instalação de programas que prometiam a remoção de pragas diante do pagamento de uma taxa. A estimativa é que o Koobface conseguiu juntar mais de 500 mil estações zumbi online GettyImages Mais

- <b>2009 : Conficker</b><br><br>O Conficker é um vírus que aproveitava brechas de segurança do sistema Windows. A atuação dele, em algumas redes, chegou a ser devastadora, pois ele enviava uma série pacotes para todas as estações, fazendo com que elas ficassem congestionadas. Ao todo, estima-se que a praga infectou 7 milhões de usuários da internet GettyImages Mais

- <b>2009 : Conficker</b><br><br>Quanto ao estrago do Conficker, para ter uma ideia, aviões de caça franceses , hospitais e bases militares foram vítima do efeito do vírus. Além disso, removê-lo era uma tarefa árdua: de cara ele impedia a restauração do sistema e o acesso a algumas páginas de antivírus. Ninguém sabe quem foi o criador do vírus, porém, segundo a Fortinet, há evidências de que o autor pode ser da Ucrânia: computadores com teclado ucraniano ou que acessavam a rede do país não foram afetados Getty Images Mais

- <B>2010: Stuxnet</B><BR><BR>Liberado em 2010, o Stuxnet é um vírus super complexo e que explora várias falhas de sistemas Windows. Ele funciona da seguinte forma: após infectar um computador, o vírus busca na rede em que ele é instalado o software Skoda, feito pela Siemens. Este programa é responsável pelo controle de sistemas industriais, como o de uma usina nuclear (foto), por exemplo.<br>O Irã, apontado como uma das vítimas do vírus, prendeu na época da infecção um grupo de cibercriminosos. O país acredita que o vírus foi feito por alguma nação que quer espionar o sistema nuclear iraniano. A iniciativa foi vista como um sinal de início de ciberguerra Ebrahim Norouzi/AP Mais

- <b>Próximos alvos</b><BR><BR>A tendência, <a href="http://tecnologia.uol.com.br/seguranca/ultimas-noticias/2011/01/04/redes-sociais-e-dispositivos-moveis-serao-os-maiores-alvos-de-ataques-em-2011-diz-mcafee.jhtm" target="_blank">segundo empresas de segurança</a>, é que as próximas grandes pragas da internet afetem dispositivos móveis como smartphones e tablets. Além disso, é provável que os cibercriminosos busquem utilizar os vários recursos desses equipamentos para benefício próprio como microfone, câmeras e até GPS Getty Images Mais

Do Creeper ao Stuxnet

Mais álbuns de Tecnologia

x

Veja mais:

Últimos álbuns de Tecnologia

-

Amazon se prepara para Black Friday 2019

Amazon se prepara para Black Friday 2019

-

Criatividade em baixa? Veja como criar slides usando modelos do PowerPoint

Criatividade em baixa? Veja como criar slides usando modelos do PowerPoint

-

Modernosa, nova sede faz McDonald's pagar de startup e posar de saudável

Modernosa, nova sede faz McDonald's pagar de startup e posar de saudável

-

Qual é o melhor celular de 2018? Veja as notas de cada um avaliado pelo UOL

Qual é o melhor celular de 2018? Veja as notas de cada um avaliado pelo UOL

-

Compare as fotos do iPhone XS Max, iPhone XR, Galaxy Note 9, S9+ e LG G7

Compare as fotos do iPhone XS Max, iPhone XR, Galaxy Note 9, S9+ e LG G7

-

Homenagem ao passado: Samsung celebra tecnologia em museu na sua sede

Homenagem ao passado: Samsung celebra tecnologia em museu na sua sede

-

Compare as fotos tiradas com o Galaxy J4 e o Moto E5

Compare as fotos tiradas com o Galaxy J4 e o Moto E5

-

Zuckerberg, Gates, Musk... Veja ícones da tecnologia que doarão fortuna quando morrer

Zuckerberg, Gates, Musk... Veja ícones da tecnologia que doarão fortuna quando morrer

-

Alô, donos de iPhone! Estas dez dicas vão facilitar muito a sua vida

Alô, donos de iPhone! Estas dez dicas vão facilitar muito a sua vida

-

Veja como foram as câmeras do Galaxy A8+, Moto Z3 Play e Zenfone 5

Veja como foram as câmeras do Galaxy A8+, Moto Z3 Play e Zenfone 5

-

Relembre o 1º turno da eleição presidencial em 20 memes

Relembre o 1º turno da eleição presidencial em 20 memes

-

Compare as fotos tiradas com o Moto G6 Plus e o Galaxy J7 Prime 2

Compare as fotos tiradas com o Moto G6 Plus e o Galaxy J7 Prime 2

-

Dicas de bateria

Dicas de bateria

-

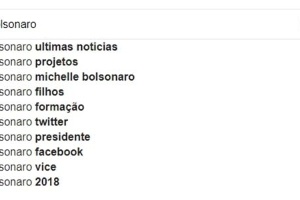

Veja o autocompletar da busca do Google para candidatos das eleições 2018

Veja o autocompletar da busca do Google para candidatos das eleições 2018

-

IFA 2018: veja os destaques da feira de tecnologia de Berlim

IFA 2018: veja os destaques da feira de tecnologia de Berlim

-

Confira fotos do novo Galaxy Note 9

Confira fotos do novo Galaxy Note 9

-

Veja as logos de cada versão do Android

Veja as logos de cada versão do Android

-

As mudanças que devem rolar no visual dos apps do Google

As mudanças que devem rolar no visual dos apps do Google

UOL Cursos Online

Todos os cursos-

Enfermagem

Seja Referência no Mercado.

Saiba Mais!

Enfermagem

Seja Referência no Mercado.

Saiba Mais!

-

Enfermagem

Auditoria em Serviços de Saúde

Saiba Mais!

Enfermagem

Auditoria em Serviços de Saúde

Saiba Mais!

-

Enfermagem

Home Care: Cuidados Especiais

Saiba Mais!

Enfermagem

Home Care: Cuidados Especiais

Saiba Mais!

-

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

-

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

-

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

-

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

-

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

-

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

-

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

-

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

-

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

-

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

-

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

-

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

-

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

-

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

-

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

-

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

-

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

-

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

-

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

-

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

-

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

-

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

-

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

-

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

-

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

-

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

-

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

-

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

Inglêspanhol!

Faça o curso de inglês.

Clique Aqui!

-

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

Inglêspanhol!

Com o melhor conteúdo

Clique Aqui!

-

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!

Inglêspanhol!

E ganhe o curso de espanhol

Clique Aqui!